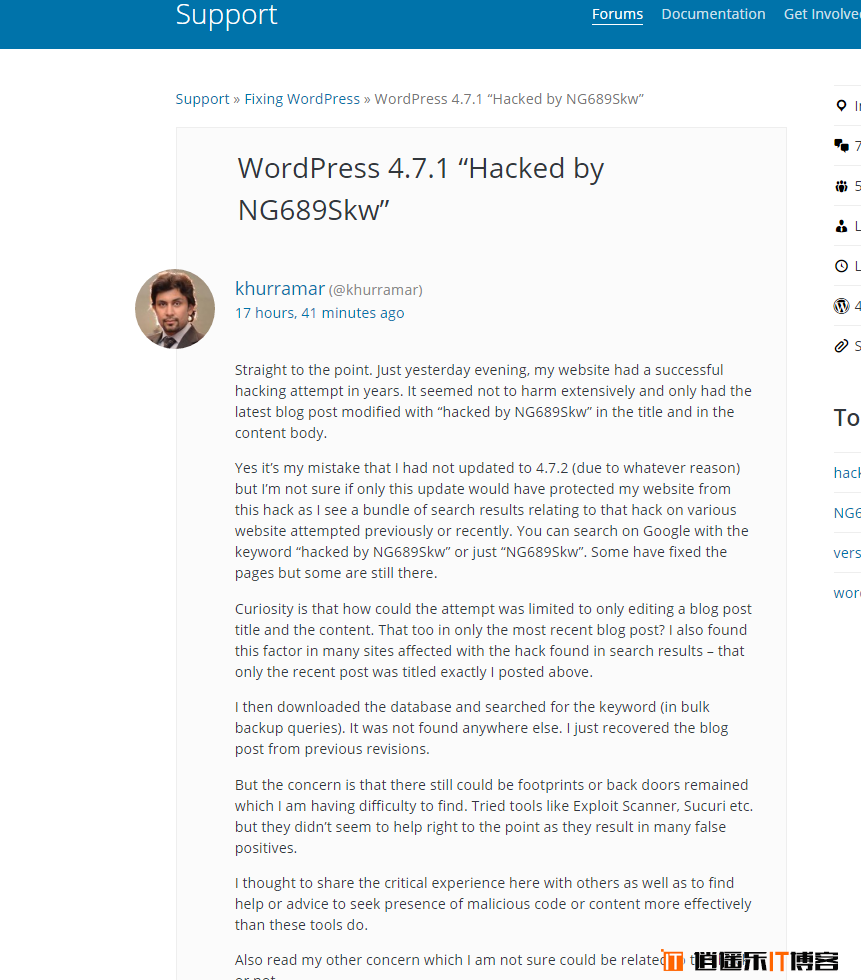

修改 WordPress 网站内容时会产生一个修改数据包,攻击者通过 REST API 的构造数据包内容,将 URL 进行简单修改就可以绕过账号验证直接查看网站内容。此外还可以在未经身份验证的情况下任意增删改查文章、页面及其他内容。

据了解,存在问题的 REST API 自 WordPress 4.7 版本以来就被默认开启,因此所有使用 4.7 或 4.7.1 版本 WordPress 的网站都将受到影响。

虽然它作为零日漏洞。传播不是特别广泛,但是已经有一些人再利用这个漏洞搞事儿了!

由于春节到现在逍遥了一直很忙,所以无暇估计博客。得信于朋友小青年的提醒,才知道有这么回事儿。如图所示博客第一篇文章标题和内容均被改成 “hacked by NG689Skw”了!还好这个零日漏洞权限不是太高,只能修改第一篇文章标题内容,都这就悲剧了!

逍遥乐在此建议广大使用 WordPress 的网站管理员及个人博主,尽快升级到最新的4.7.2版本,否则很可能当你某一天醒过来时发现自己的网站已经被垃圾消息、赌博、色情广告等不良信息占据。

本文章来源于雷锋网,逍遥乐转载时有所改动

最新评论