当nas迅雷更新后, 发现网心云时多少人是沉浸在nas也可以“挣钱”了的喜悦中....

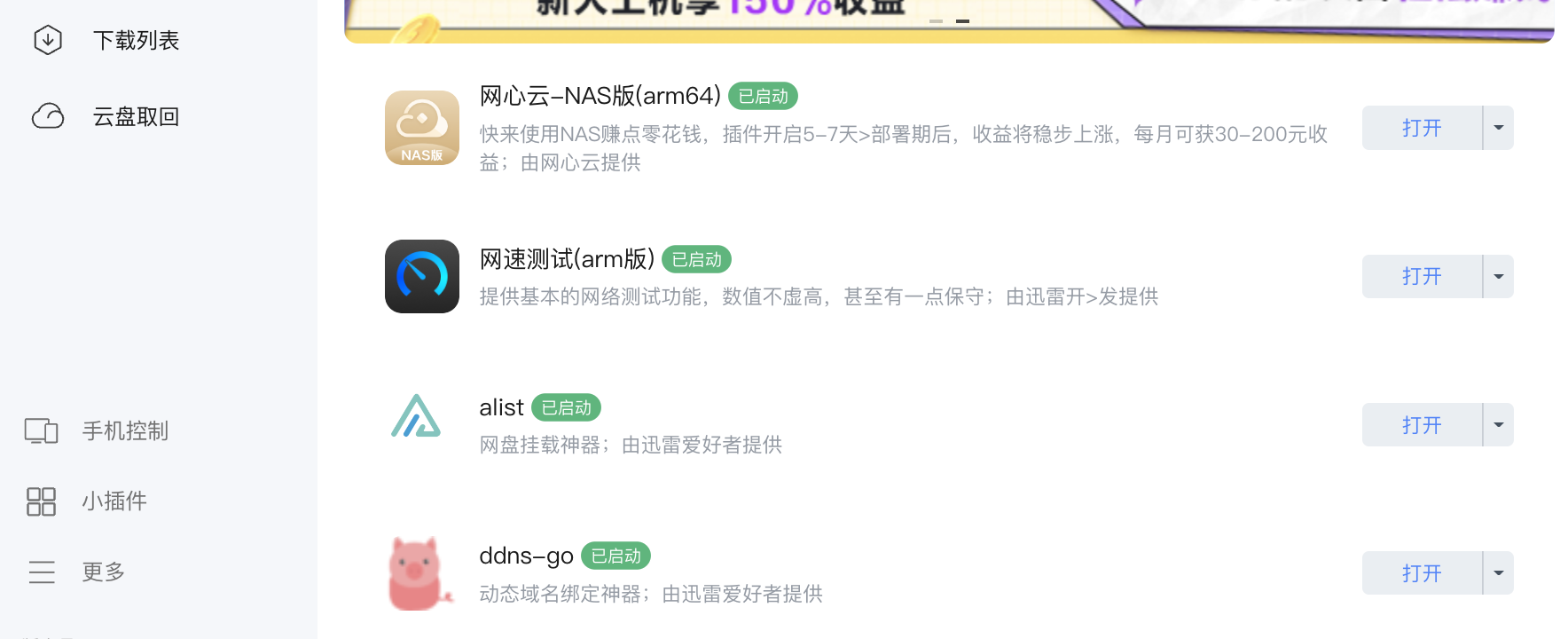

伴随着该功能上线, 出现了小插件商店, 商店可选的东西只有两个, 但是却有个上传的功能.那么意味着可以自己写, 那么插件长什么样子的呢?

能root nas的设备不难找到网心云的插件目录.也就很容易知道原理了.

网心云插件核心部分解析

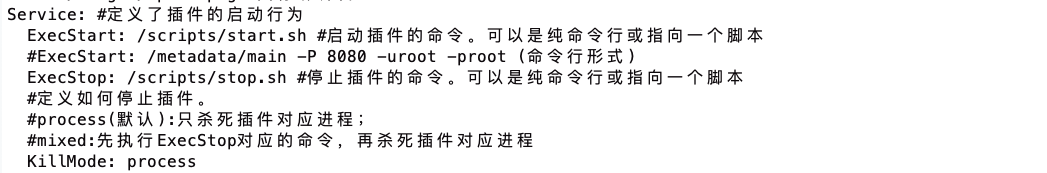

主要部分在于 manifest.yaml文件, 可以认为它就是插件的入口, 迅雷会解析并根据配置运行脚本程序, 而它运行的权限是root.

注释很全, 自己模仿写完全没有问题, 为验证可以自己写,顺手就写了几个.

那么这个核心的漏洞在那里呢?root权限运行的插件, 可以自己上传插件.

怎么就成了nas的漏洞了?

以极空间为例, 登录网页官方地址, 然后访问页面 https://www.zconnect.cn/xunlei/, 这个时候我们就进入到迅雷当中, 当对cookie 删减后, 发现认证只有nasid(当前已经修复). 那么伪造cookie就可以进入所有极空间的任意联网nas设备了. 然后上述迅雷漏洞即可黑入别人的nas, 写一个后台服务挂网心云, 让它默默给你挣钱吧.

难道只有极空间可以么, 实际上nas迅雷开放端口基本固定, 扫描该端口,所有暴露在公网的迅雷也是在裸奔. 当前nas厂商的做法是对开放的链接做了账号认证,迅雷方则是隐藏了上传入口.所以我认为只修复了一半, 因为目前可以用此自己root自己的设备, 同利用这个漏洞由其他方式入侵nas.

本文转载自:五柳生,版权归原作者所有,本博客仅以学习目的的传播渠道,不作版权和内容观点阐述,转载时根据场景需要有所改动。

最新评论