查找问题

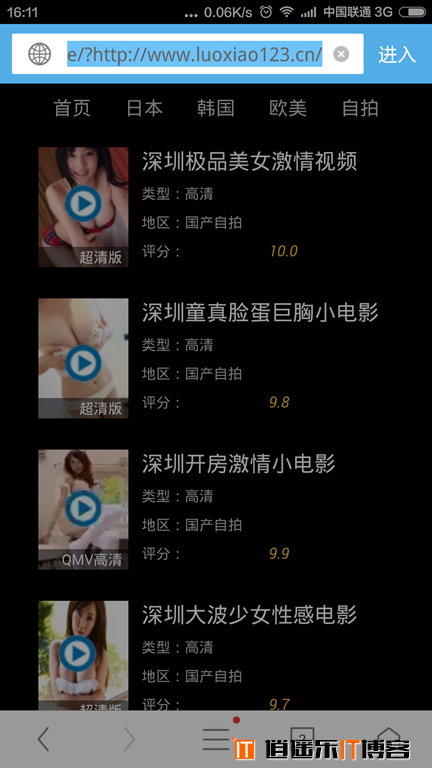

逍遥乐从17号有网友反应我的手机站无法访问,我一直没当回事!惊天我自己用手机访问时竟然跳转到了一个色情网站:

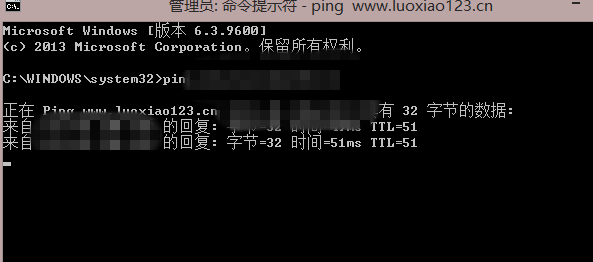

这时逍遥乐怀疑dns劫持,使用ping命令:

一切正常!

接着逍遥乐百度搜索我的网站

竟然百度收录为博彩网站,我立即打开站长工具模拟蛛蛛抓取:

不出所料,网站被篡改了!

但是!查看了网站源代码后发现一切正常,找不出任何端疑惑。由此证明网站被跳转了。

综上所述:这次的挂马对web正常访问不受影响,但是搜索引擎和手机访问尼玛会被跳转到博彩网站。这也是我连续挂马几天没有发现的原因,这个挂马者太狡猾了。

追寻贼踪

以下各步骤由网友Tones全程协助!在这里表示万分感谢!

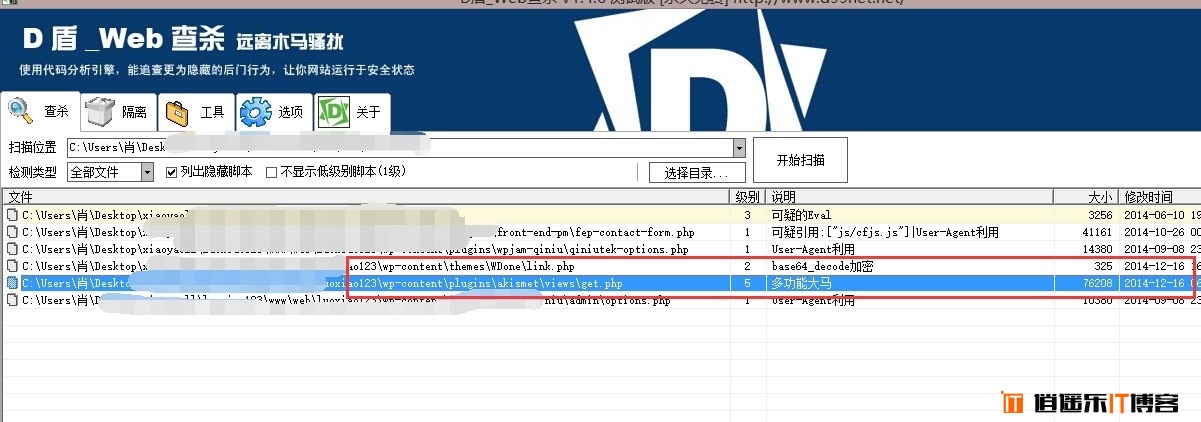

使用D盾网站杀毒查杀,果然找到了2个可疑文件,都是在12月16日进行了文件更新。

D盾网站杀毒可在本文底部下载地址中下载

其中这个get.php最可疑,果然查看该文件源文件,被篡改,对比一下wordpress官方下载的插件:

可以发现,左侧的官方文件只有这么一点,右侧现有文件,又是修改密码,又是百度打狗棒法,又是加密的,很明显的挂马留下后门了!

俗话说兔死三窟,狡猾的挂马者绝对不止这一个地方。经过查看link.php是主题里原本就不存在的文件,也是当天加进去的,而且也被加密了,很明显的留下的有一个后门。

逍遥第一时间删除了并修改了这两个文件。

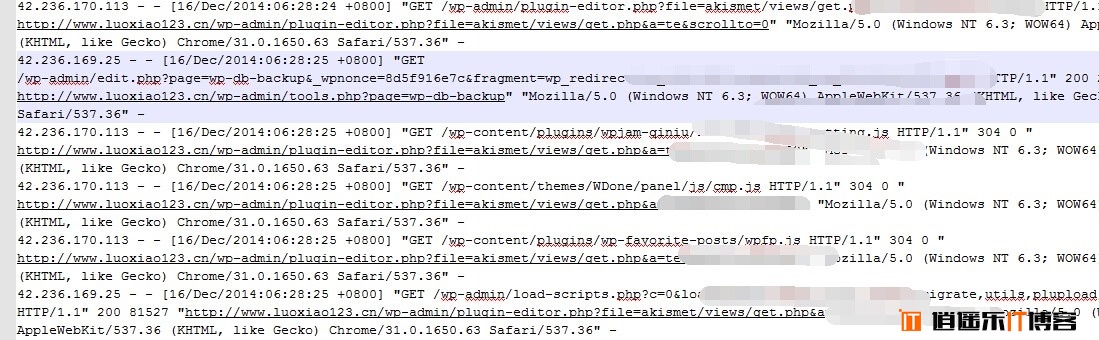

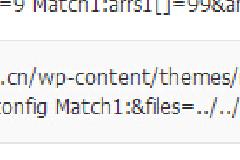

但是我们光找到被挂马的地方,还必须要找到如何被挂马的。于是继续查找,Tones协助我提取了网站lnmp的网站日志,从以下日志中立马看出了端倪

16日当天频繁的访问

http://******/wp-admin/plugin-editor.php?file=akismet/views/get.php&a=te&scrollto=******

这个地址特别是涉及到get.php这个文件,于是可以断定挂马者就是从这个途径突破wordpress进行修改主题和插件的。

继续看,上面的plugin-editor.php这个文件,这是wordpress自带的插件编辑器,也就是后台插件选项下单插件编辑选项进入的页面。看来wordpress自带的主题和插件编辑器存在漏洞了!

这个网站挂马者没有扫描本站,直接使用地址参数进入挂马,很明显,他是知道wordpress这个漏洞并且一直没有修复的!而且绝对不是第一次挂马,所以在座的各位,都将可能是下一个目标或者已经是了!那么,如何修复,请看下边!

wordpress漏洞,wordpress插件编辑器惊天漏洞,网站挂马篡改,wordpress漏洞,wordpress插件,akismet插件,网站挂马,wordpress挂马,wordpress后门

具体我不知道如何的漏洞,但是这个漏洞无比巨大,可以直接修改wordpress任意插件代码,任意下载网站文件,导出数据库,修改主题,篡改网站等等操作,非常严重!

解决办法

这个漏洞无非是通过wordpress自带的主题、插件编辑器,而我却用不着这个功能,可以尝试禁用这个功能。既然都没有这个功能了,那么利用它也就无从谈起了。

具体方法,将下面的代码添加到您的配置文件 wp-config.php中:

define( 'DISALLOW_FILE_EDIT', true );

以此关闭插件编辑器功能,一切就这么简单,漏洞也就不存在了。

逍遥乐提醒:希望大家养成在本地修改调试再ftp上传的好习惯,不要在线修改代码,这样很可能造成代码修改错误导致的网站崩溃,还会带来其他问题!屏蔽这个功能吧,少一个危险的功能,多一份安全!

还有提醒大家检查一下自己的网站是否包含可疑外链以及加密文件,如果确认不是程序本身正确的代码或文件,那么很可能就是后门文件了代码了!

最新评论